対象業務によって決まる証跡管理の要件の違いとは?

証跡管理とは

証跡とは、企業における業務プロセスや行動に関し、あらかじめ規定されたルールに則っているかどうかを、客観的に示すための証拠となる記録です。ITシステムの場合には、様々な形態のログを保管することで、証跡の役割を果たすことができます。

しかし、証跡管理といっても、社内の業務内容によってセキュリティリスクの性質や内容が異なることから、それぞれの区分における特性を理解し必要な証跡管理を講じる必要があります。

このページでは、弊社が考える対象業務とそのリスクの性質の違い、それによって変わる証跡管理の要件について解説します。

対象業務で決まる証跡管理の要件

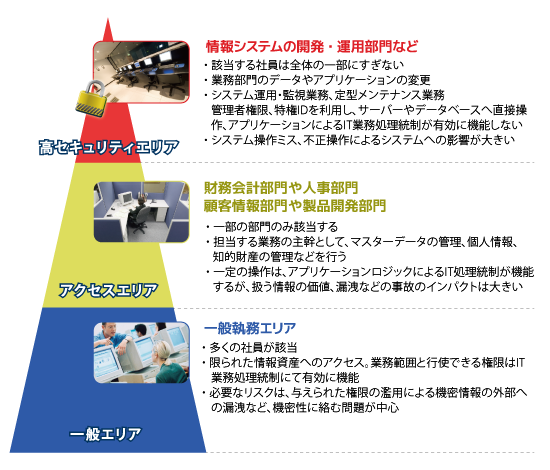

弊社では、証跡管理のあり方を、セキュリティリスクの大きさによって3つのセグメントに分けて考えています。

下図は、セキュリティリスクセグメントの3つの層とその特長について示しています。

図が示す通り、各セグメントによって業務内容が異なることから、セキュリティリスクの性質にも違いが生じてきます。一般エリアに属する社員は、ITシステムのユーザーであるため、ITリソースに対しては限定された権限しか持っていません。

一方、アクセスエリアに属する社員は、ITシステムのユーザーではあるものの取引先情報や会計データなどセンシティブな情報の所有者であり、その情報の不適切な扱いによる企業のインパクトは一般エリア以上のものとなります。昨今広がるテレワークでは、オフィス環境での執務と比較しさらにリスクが増大します。

高セキュリティエリアは、ITシステムの開発者・管理者であることから、リスクが他のセグメントとは大きく異なる点が特徴です。システムの管理者権限を使用して業務を遂行するため、事業継続が困難になるようなシステムトラブルや障害を招くような、影響度の高いより広範なリスクが存在します。例えば、アプリケーションロジックの不正、システムのバグ、データの消失や意図しない変更・改ざんなどがあげられます。

エンカレッジ・テクノロジが考える証跡管理の要件

以上のような観点から、弊社では証跡管理に求められる要件はセキュリティエリアによって大きく異なるものと考えています。

下表は、各エリアにおける証跡管理の要件の例です。

一般エリア向け

- ファイルの取り扱いの操作と点検

- メールなどインターネットを介した情報の取り扱いの記録と点検

- 様々なアプリケーションの操作内容の記録

- USBメモリなど可搬媒体の取り扱いの記録

アクセスエリア向け

- 業務システムの操作の記録

- 重要ファイルの取り扱いの操作と点検

- インターネットを介した情報の取り扱いの記録と点検

- 抑止効果の高い証跡の取得

- 不審操作の即時発見の仕組み

高セキュリティエリア向け

- Windows系システム操作の記録と点検

- UNIX系システム操作の記録と点検

- データベース操作の記録と点検

- システム管理ツールの操作の記録と点検

- 特権IDの利用と操作内容の記録と点検

- 抑止効果の高い証跡の取得

- 不審操作の即時発見の仕組み

ご覧の通り、一般エリアに必要な証跡は情報の流出リスクに対処するためのアクセス経路に対する証跡が中心であるのに対し、高セキュリティエリアでは操作全般に及びます。特にシステムへの影響度が高いコマンドライン、OSの管理、あるいは保存データに対する直接アクセスなどが重点事項になります。

また、アクセスエリアでは、扱う情報の機密度を鑑みると、高い抑止効果と問題発生時の即時発見ができる仕組みが重要と考えられます。

点検監査の方法の違い

取得した証跡をどのように点検するのかについても、各セグメントで異なっていきます。

一般エリアにおける点検方法は「集計・分析」と「絞り込み」が鍵

流出経路が特定できるのであれば、その経路に絞り込んでチェックをすれば良いですし、機密ファイルなど保護対象の情報が特定できるのであれば、その情報の流通経路をトラッキングすれば良いのです。

高セキュリティエリアでは集計・分析ではなく「突き合わせ」が必要

一方、高セキュリティエリアについては、集計・分析ではなく「突き合わせ」が必要になります。「突き合わせ」とは、本来行うべき行為と実際の行為を比較することです。例えば、システムの修正パッチを適用する作業は、まずバックアップを取ってからパッチを適用する手順になります。バックアップとパッチ適用の順番が逆では、正しい手順ではないばかりか場合によっては取り返しのつかないことになってしまいます。

「突き合わせ」のもう一つの要素は、承認された行為と作業された行為との比較という観点も必要です。例えば、データベースに直接アクセスをしてデータを補正する作業を例にします。作業の理由がシステムトラブルによるもので、正しい会計データが出力されない事態である場合には正しい行為ですが、このような事由がなく権限を濫用して勝手にデータを補正することはデータの改ざんに当たり、不正行為です。つまり同じ作業であっても、不正なのか、正しい行為なのかは、その作業だけを見ても判断できない場合があるということです。

アクセスエリアについては中間的な点検方法が必要

全体の業務遂行状況を把握する上では「集計・分析」をベースに行い、不審な点が見つかった場合には、影響範囲の確認まで一挙手一投足行うことも想定しておく必要があります。

弊社のセグメント別 証跡管理ソフトウェア

弊社では、アクセスエリア・高セキュリティエリアに最適な証跡管理ソフトウェアを開発・販売しています。

高セキュリティエリア向け

システム証跡監査ツールのデファクトスタンダード

◆ 市場シェアNo.1!豊富な実績を誇る

システム操作の証跡管理ツール

◆ 特権ID利用のシステム操作を動画およびテキストで克明に記録

製品ページはこちら

アクセスエリア向け

企業の働き方改革をサポートするモニタリングツール

◆ 個人情報取り扱い業務や機関業務など機微情報を扱う業務におけるモニタリングと高い抑止効果を発揮

製品ページはこちら

豊富な実績に基づく安心

ESS RECは、高セキュリティエリア向け証跡管理ツールとしては大変多くの販売実績があり、高い市場シェアを誇っています。また、ESS REC NEAOは、ESS RECをベースにしたアクセスエリア向けの別エディションであり、それぞれ安心してご利用いただけます。