クレジットカード情報の保護基準 PCI DSS準拠における

エンカレッジ・テクノロジの貢献

PCI DSSとは

PCI DSSは、多発するクレジットカード情報の漏えい・流出事件を受け、国際カードブランドが共同で策定したセキュリティ基準です。クレジットカードを取り扱うすべての業種・業態(カード会社、決済会社、対面、非対面加盟店など)の企業に、本基準への準拠が要請されています。

日本国内においては、2020年に東京オリンピック・パラリンピックが開催されることを受け、多くの海外旅行者が訪日することを想定し、クレジットカードを安心して利用できる社会を目指し、経済産業省が主導する形で、準拠するための自主計画を発表しています。

また、法的な整備も進められ、2016年12月に割賦販売法の改正案が成立、2018年6月1日より施行されました。

これにより、加盟店に対するクレジットカード情報の適切な管理が義務付けられることになり、その具体的な基準としてもPCI DSS準拠が経済産業省の発行する文書に記載されています。

PCI DSS要件

| 安全なネットワークの構築と維持 |

1. カード会員データを保護するために、ファイアウォールをインストールして構成を維持する

2. システムパスワードおよび他のセキュリティパラメータにベンダ提供のデフォルト値を使用しない

|

| カード会員データの保護 |

3. 保存されたカード会員データを保護する

4. オープンな公共ネットワーク経由でカード会員データを伝送する場合、暗号化する

|

| 脆弱性管理プログラムの整備 |

5. すべてのシステムをマルウェアから保護し、ウィルス対策ソフトウェアまたはプログラムを定期的に更新する

6. 安全性の高いシステムとアプリケーションを開発し、保守する

|

| 強固なアクセス制御手法の導入 |

7. カード会員データへのアクセスを、業務上必要な範囲内に制限する

8. システムコンポーネントへのアクセスを識別・認証する

9. カード会員データへの物理アクセスを制限する

|

| ネットワークの定期的な監視およびテスト |

10. ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡および監視する

11. セキュリティシステムおよびプロセスを定期的にテストする

|

| 情報セキュリティポリシーの整備 |

12. すべての担当者の情報セキュリティに対応するポリシーを維持する |

管理者ユーザーのアクセス制御、認証および証跡保全は重要な要件

PCI DSS基準を構成する要素が、カード情報に対するユーザーのアクセス制御およびアクセス内容の証跡の保全が重要です。

当然ながら、許可されたユーザーだけが許可された範囲に限定してカード情報にアクセスできること、そのための認証が必ず特定のユーザーを識別した上で行われること、さらにカード情報に対するアクセスの証拠となる証跡が正しく保管され、不正アクセスの有無などをチェックできる仕組みを整備することは重要な要件です。

PCI DSSではそれぞれの要素を要件7 (アクセス制御)、要件8(認証)、要件10(証跡保全)として定義しています。

このアクセス制御、認証および証跡の3つの要素を考える際、ユーザーの種別を想定して検討することが非常に重要です。

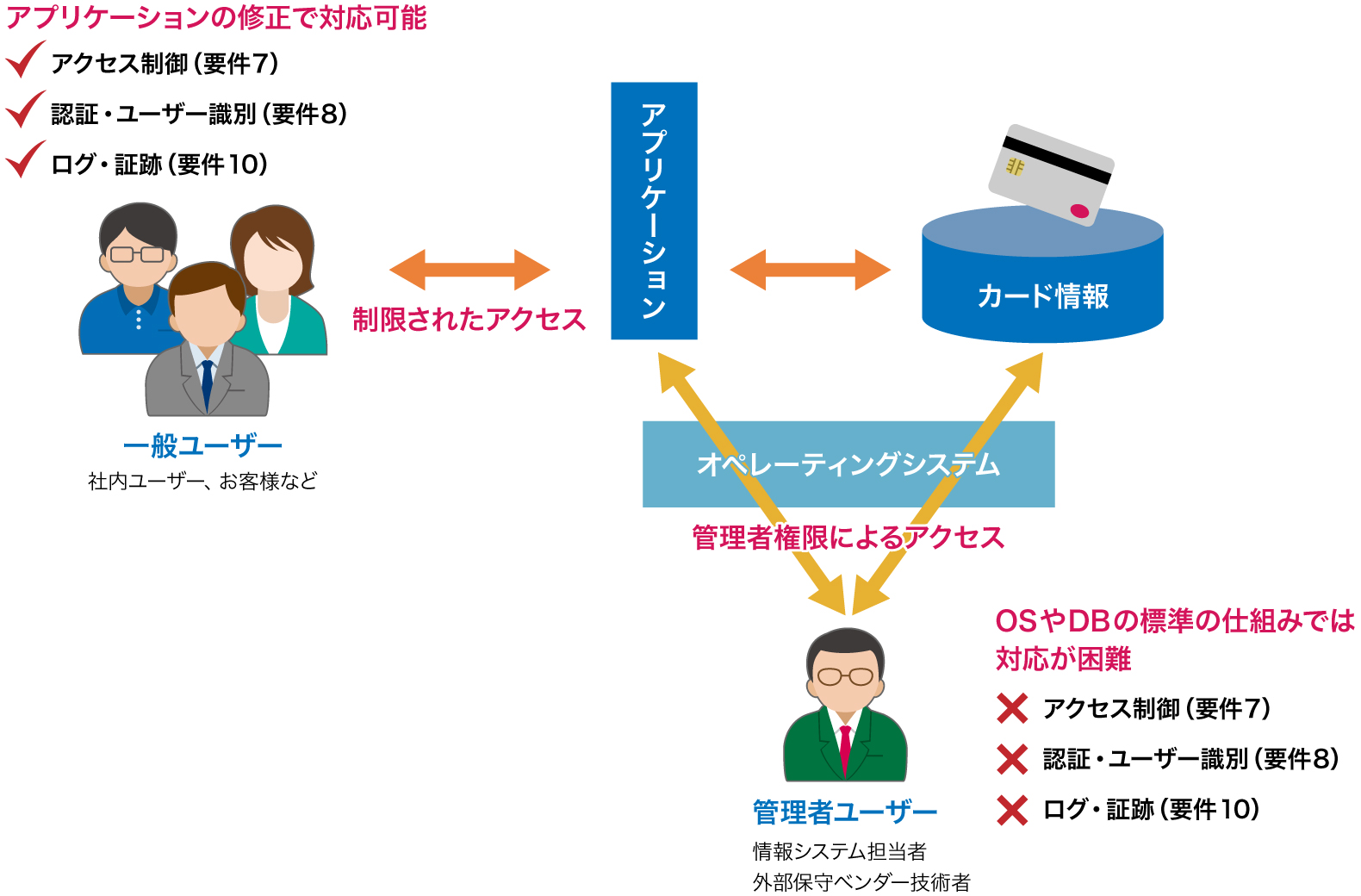

上図は、システムから見た、ユーザーアクセスの種別とその概念を示したものです。

一般的にシステムを利用するユーザー(社内ユーザー、お客様など)は、必要な情報を参照・更新するために、専用のインターフェイスと処理ロジックで構成されるアプリケーションを介してアクセスします。

そのため、アクセス制御・認証・ログといった仕組みは、このアプリケーションの中に機能として実装することで、要件を満たすことが可能です。

一方、システムに対しては、開発・保守および運用を実施する管理者ユーザーが存在します。このユーザーは、ユーザーに提供するシステムを維持管理するためにアクセスするため、アプリケーションのロジックを介さず、直接OSやデータベースにアクセスします。

しかも、業務上、高い権限を有する管理者アカウント(特権アカウント)を使用するため、業務に支障のないカード情報の閲覧を制御するなどのアクセス制御が困難です。

この管理者アクセスに対する各要件を満たそうとすると、OSやデータベースの標準機能では困難な場合があります。

弊社は、この管理者アクセスに対する制御・認証強化および証跡管理を実現するソフトウェアを提供しています。

弊社製品によるPCI DSS準拠に対する具体的な貢献点

ESS AdminONE:小・中規模なシステムに対する管理者アクセスの要件7, 8, 10を網羅的にカバー

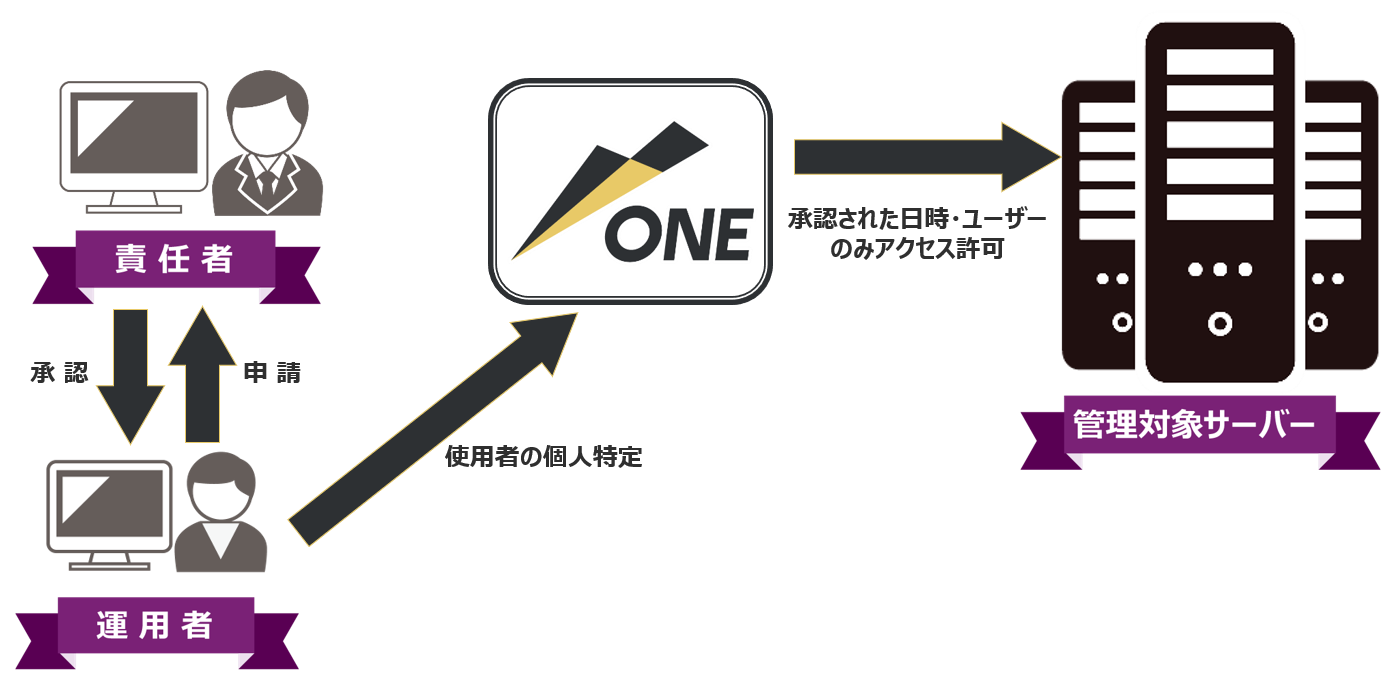

ESS AdminONEの専用ゲートウェイ構成は、小・中規模なシステムに対する管理者アクセスの要件7、8、10、を網羅的にカバーする管理者アクセス&証跡管理オールインワンソフトェアです。

AdminONEサーバーをゲートウェイとして介して管理者がアクセスを行うことで、多くの要件を網羅的・包括的にカバーすることが可能です。

システムの管理者アカウント(特権アカウント)を承認ベースで貸与、返却する作業を自動化し、管理者ユーザーに対して適切なアクセス制御、さらには貸与したアカウントが行った操作内容の克明な記録まで実現します。

申請・承認ベースの管理者アクセス&パスワードレスアクセスを実現

複雑性を持った完全にランダムな文字列で生成されたパスワードを自動で定期変更

特権アカウントを承認された期間に限定して作業者アカウントとのシングルサインオンによる紐づけを行うことで、共有アカウントであっても使用者を特定することが可能

管理者ユーザーによる操作内容の動画による克明な記録

ESS REC:管理者ユーザーによるアクセス内容の証跡保全

ESS RECは、管理者ユーザーが、特権アカウントを使用して対象システムにアクセスし行った操作を動画とテキストによって克明な記録を取得、保存する証跡管理ツールです。

Windowsプラットフォームのシステムでは、GUI(デスクトップ)を用いて操作を行いますが、行った操作は必ずしも標準のイベントログに記載されるわけではありません。行った操作を動画ですべて記録することで、テキスト形式のログには残らない管理者ユーザーのアクセス内容について、一挙手一投足まで確認することができます。

また、UNIX/Linuxのコマンドログ、GUIログにも対応しておりますので、プラットフォームに依存しない統合的な証跡管理を実現します。

管理者ユーザーのすべての操作内容を動画とテキストで克明に保存

ルール定義による監査ポイントの独自設定

強固な暗号鍵による証跡データの改ざん防止

ID Inspector:コンソール以外の管理者アクセスに対する多要素認証(バージョン3.2対応)

2016年4月28日に公開されたPCI DSS基準 V3.2では、新たに「CDE(カード会員データ環境)への管理者のアクセス権を持つ担当者によるすべての非コンソールアクセスに多要素認証を組み込む(要件8.3.1)」という要件が加えられました。

従来、多要素認証を必要とするのは、リモートアクセス、つまり外部や異なるネットワークからの管理者アクセスに対して求められていた要件が、たとえ同一ネットワーク内からであっても要求されることになりました。

従来の要件であれば、リモートから対象ネットワークに接続するVPN、RAS等の仕組みの中で、生体認証、ワンタイムパスワード(OTP)などを組み込むことで対応が可能でしたが、同一ネットワーク内のコンソール外アクセスでは、ネットワーク的には常時つながっているため、別の仕組みが必要です。

ID Inspectorは、OSやアプリケーションの認証とは別に、操作者の本人特定を行う「本人確認ソリューション」ですが、本人を確認する手段として、ID/パスワードにICカードの提示を必要とする設定なため、V3.2で新たに設けられた要件8.3.1への対応が可能です。

最大のメリットは、ID Inspectorが、接続ツールや管理用アプリの起動を検知し、ID/パスワードおよびICカードの提示を要求するため、接続ツールやアプリケーションをカスタマイズしたり、OSの設定を変更したりする必要が一切ないという点です。例えば、以下のような対応が可能になります。

社内のシステム管理担当者がリモートデスクトップクライアントを起動し、カード対象システムにアクセスしようとした時点で、ID Inspectorが起動し、利用者のID/パスワードおよびICカードの提示を要求

社内のシステム管理者がスクラッチで開発した管理用アプリケーションのクレジットカード情報が閲覧できる画面に遷移した際、ID Inspectorが、ID/パスワードおよびICカードの提示を要求

PCI DSS関連ご採用事例

これまで多くのお客様のPCI DSS準拠を目的にご採用されています。

ここではその一部をご紹介します。

より詳しい情報

弊社では、PCI DSS準拠における弊社製品の対応箇所など、より詳しい資料のご提供など、皆さまのご相談に応じております。是非お問合せください。